http://www.ups-software-download.com/content/ups-download-software/download.html

https://support.forzaups.com/484310-Winpower-General-Information

511C1-01220-0100-478DF2A

默认密码 Administrator

https://soft.3dmgame.com/down/160860.html

https://post.smzdm.com/p/aevwqww3/

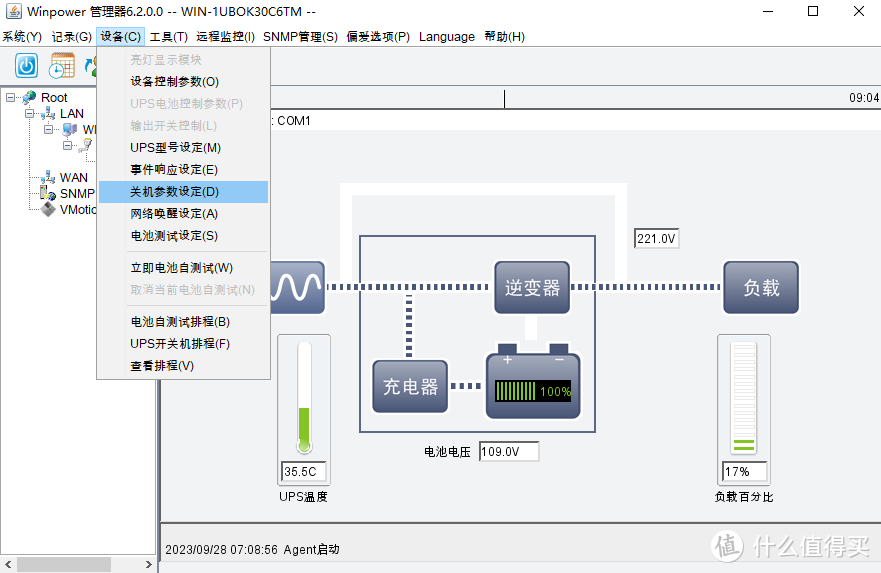

1、下载Winpower最新版本,目前官网提供的最新版本为Winpower标准版 6.2.0.0 版本 Windows 平台安装档;支援 Windows XP/2003/2008/Vista/7/8/10/Server2008/Server2012/Server2016/ Server2019/Server2022

软件下载 Winpower_setup_Windows.zip

https://osscn.santak.com.cn/3C10KS%E4%BD%BF%E7%94%A8%E6%89%8B%E5%86%8C.pdf